데이터 보안은 데이터 저장에서 가장 중요한 문제 중 하나이며 데이터 암호화는 데이터 보호의 주요 방법입니다. 드라이브에 저장된 데이터를 암호화하면 사용자가 저장 장치를 물리적으로 제어하지 못하는 경우에도 데이터를 안전하게 유지할 수 있습니다. 암호화된 데이터는 적절한 자격 증명을 전달한 후에만 잠금을 해제하고 해독할 수 있습니다.

AES

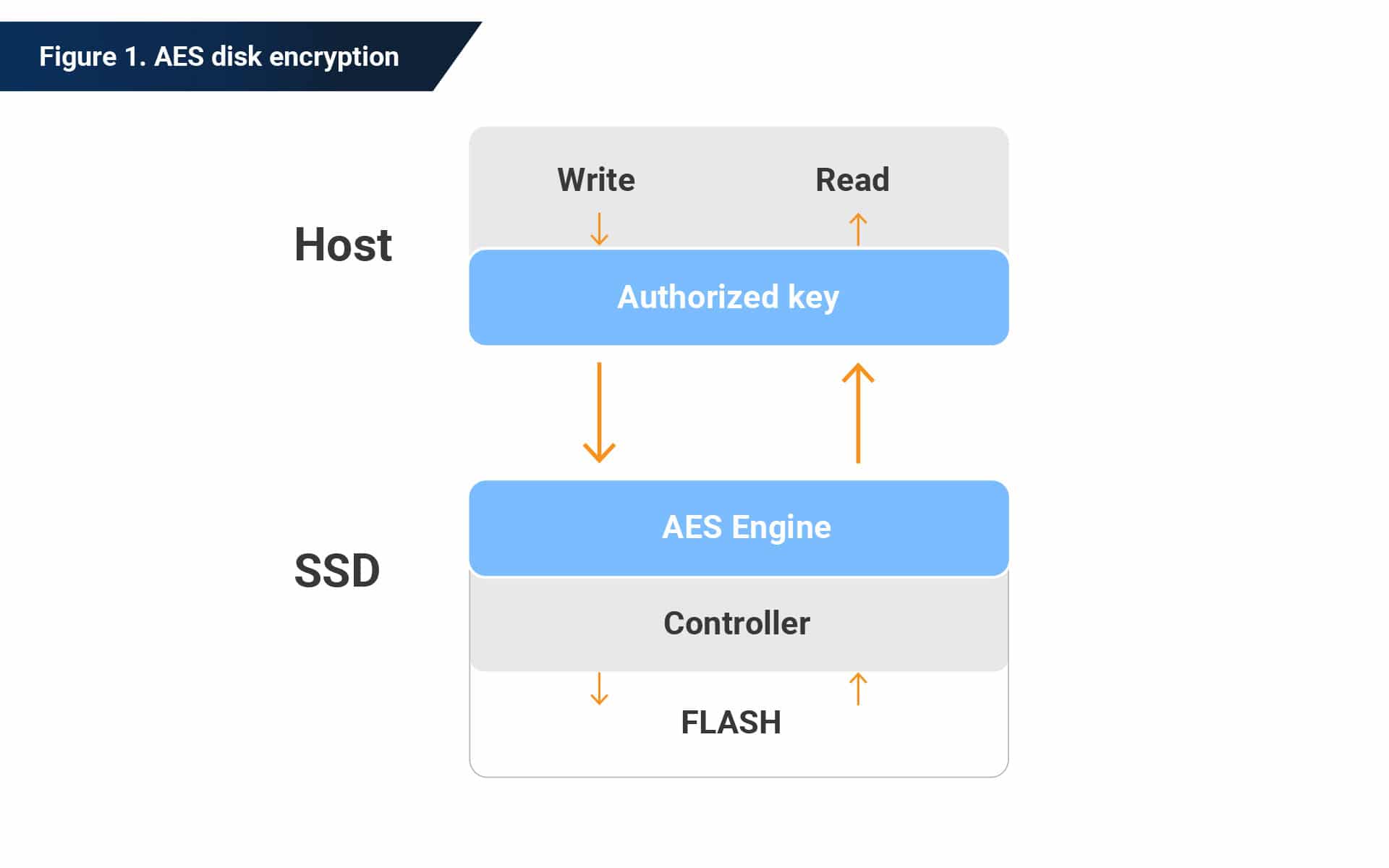

SSD 대칭 암호화 키와 함께 AES 알고리즘을 사용합니다.

첫 번째는 SSD에 저장된 모든 데이터를 암호화하는 데 사용되는 암호화 키입니다. SSD가 AES 256비트 암호화를 사용하는 경우 이 키는 임의로 생성된 256비트 숫자이며 암호화된 형식으로 SSD의 숨겨진 영역에 저장됩니다. 암호화 키는 절대 SSD를 떠나지 않으며 SSD 자체에서만 알 수 있습니다.

두 번째 키는 인증 키입니다. 이는 사용자가 설정하며 SSD에 대한 액세스를 제어합니다. 드라이브를 처음 사용할 때 인증 키를 설정하지 않으면 SSD가 암호화되지 않은 SSD처럼 작동하는 것처럼 보입니다. 데이터는 여전히 암호화되지만 정의된 인증 키가 없으면 드라이브가 암호화 키를 사용하여 읽기 요청을 자동으로 해독합니다. 암호화 키와 마찬가지로 권한 부여 키는 일반 텍스트로 저장되지 않습니다. 암호화된 상태로만 저장됩니다.

TCG OPAL 2.0, 오팔라이트 및 황철광

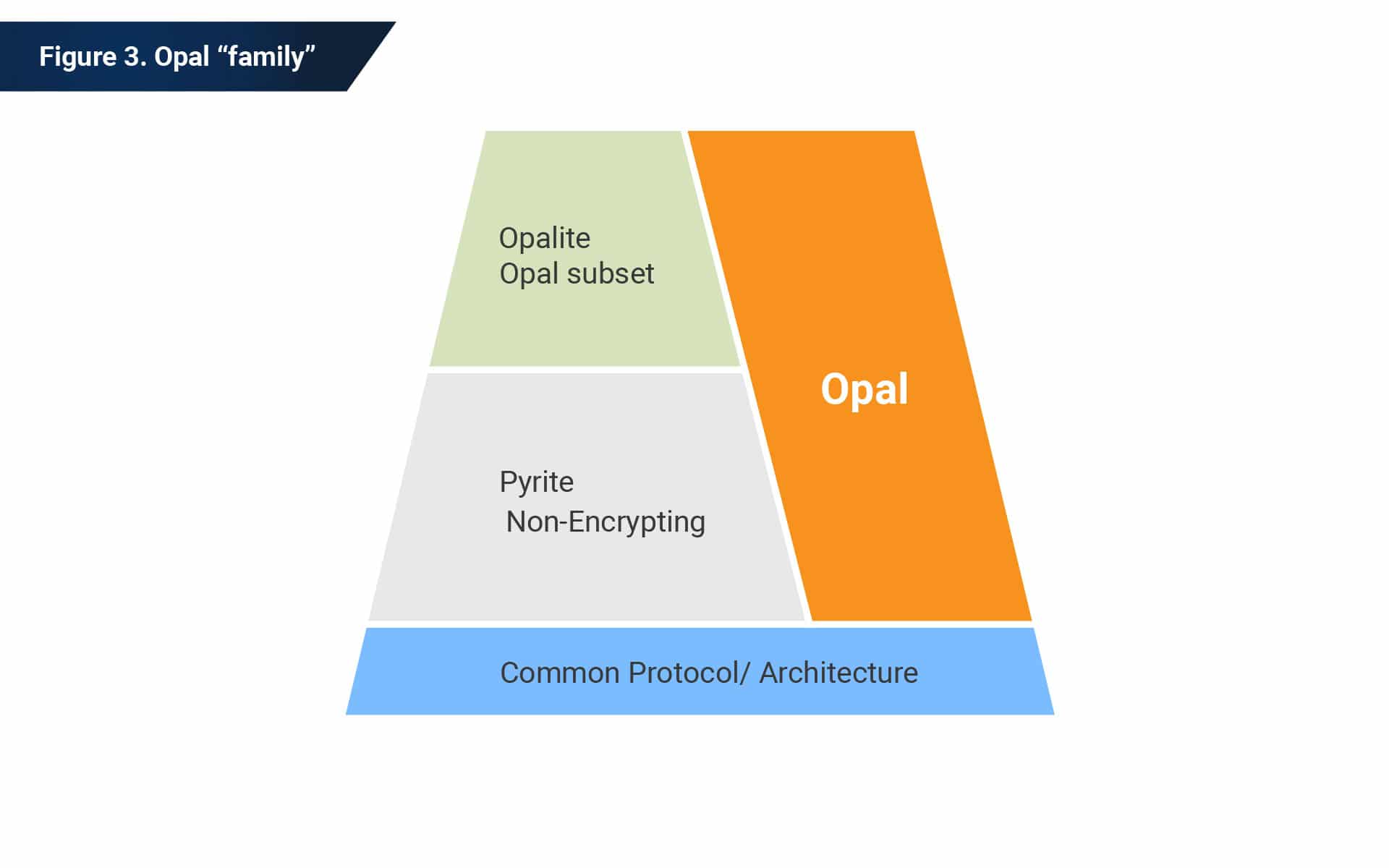

TCG(Trusted Computing Group)는 저장 장치에서 사용자 데이터의 암호화를 관리하기 위한 확장 가능한 인프라를 제공합니다. 확장 가능한 기능이 포함되어 있습니다. TCG를 사용하면 미디어 암호화 제어, 키 관리 및 읽기/쓰기 잠금 상태를 포함하여 저장 장치에 저장된 사용자 데이터에 대한 액세스 제어를 관리할 수 있습니다.

"Opal SSC" 또는 "Opal"이라고도 하는 "TCG 스토리지 보안 하위 시스템 클래스: Opal"은 이 기능을 통합하는 스토리지 장치의 구현 프로필입니다.

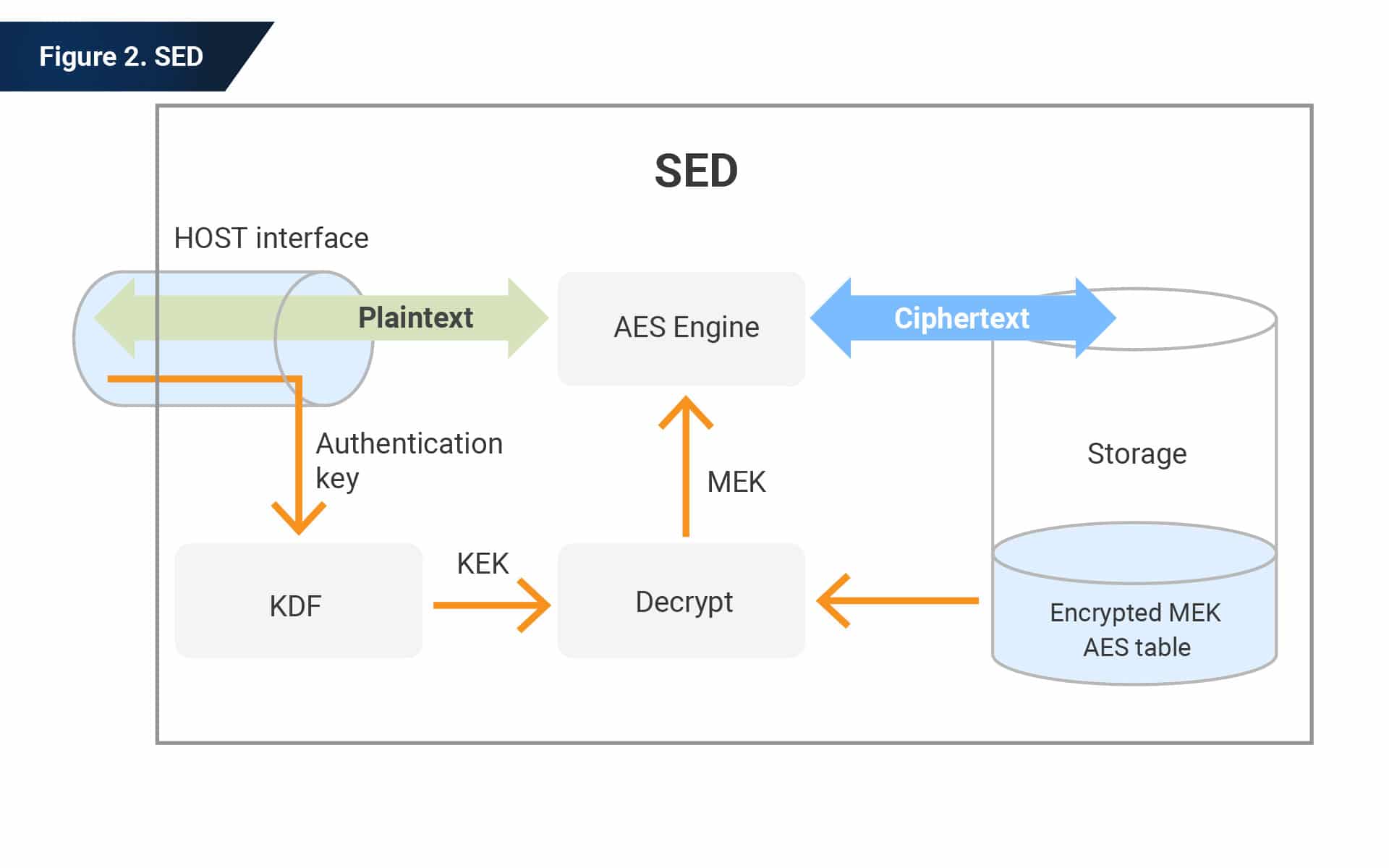

이 예는 사용자 데이터의 암호화를 통합하는 저장 장치인 자체 암호화 드라이브(SED)를 보여줍니다. 모든 데이터는 기록될 때 암호화되고 읽을 때 해독됩니다. 드라이브는 저장 장치에서 내부적으로 생성된 미디어 암호화 키(MEK)를 사용하여 데이터를 암호화하고 해독합니다.

Opal은 저장 장치에서 Opal 기능을 관리하는 호스트 응용 프로그램이 인증 자격 증명(예: 암호)을 설정하여 사용자 데이터에 대한 액세스 제어를 활성화하는 메커니즘을 제공합니다. OPAL 2.0 사양은 쓰기 증폭을 최소화하기 위해 SSD 및 LBA 범위 정렬에 적합한 블록 크기를 수용합니다.

이러한 이유로 암호화된 SSD는 OPAL 2.0과 호환되어야 합니다. 최적의 성능을 위해. 또한 사양이 이전 버전과 호환되지 않기 때문에 OPAL 2.0을 지원하는 소프트웨어와 함께 사용해야 합니다.

NVMe 작업 그룹의 요청에 따라 Opalite와 Pyrite라는 두 가지 새로운 사양이 있습니다. 이 두 사양은 Opal의 하위 집합입니다. Opal과 Opalite의 주요 차이점은 Opalite는 단일 전역 잠금 범위를 정의하는 반면 Opal은 여러 구성 가능한 잠금 범위를 정의한다는 것입니다. Opalite는 지원되는 사용자 수를 2명으로 제한합니다.

Pyrite는 Opalite와 거의 동일하지만 한 가지 중요한 차이점이 있습니다. Pyrite는 미사용 데이터의 암호화 보호 기능을 지정하지 않습니다. 즉, Pyrite는 암호화 및 암호화 삭제와 관련된 기능을 지원하지 않습니다.

SHA 및 RSA

SSD의 펌웨어는 SSD를 제어하는 코드 세트입니다. 개발자는 소프트웨어를 코딩하는 것과 거의 같은 방식으로 펌웨어를 코딩합니다. 소프트웨어 컴파일은 전통적으로 단방향 작업으로 간주되었습니다. 그러나 이론적으로 해커가 소스 코드를 추출하기 위해 바이너리 파일을 리버스 엔지니어링하는 것은 가능합니다. 따라서 펌웨어 개발자는 펌웨어가 변조된 시점을 식별하고 악의적인 펌웨어가 저장 장치에 설치되지 않도록 방지해야 합니다. 일반적으로 제조업체는 펌웨어 업그레이드를 위해 디지털 서명을 사용합니다. 즉, 디지털 서명은 저장 장치 보안에 필수적입니다.

RSA 암호 시스템은 디지털 서명을 생성, 관리 및 보호합니다. 프로그램이 OS에서 실행될 때 OS는 해당 서명을 읽고 표시하며 사용자는 소프트웨어가 신뢰할 수 있는 공급업체에서 제공되었는지 확인할 수 있습니다.

또한 디지털 서명은 펌웨어가 변조되지 않았으며 위조되지 않았음을 확인합니다. 디지털 서명으로 펌웨어 업데이트 프로세스를 보호할 수 있습니다. SATA 및 NVMe를 포함한 모든 드라이브 인터페이스에는 스토리지 드라이브에 새로운 이진 코드를 전송하는 정의된 명령 시퀀스가 있습니다. 이는 현재 펌웨어를 교체하도록 드라이브에 지시합니다. 이 명령이 잘못된 펌웨어를 제공하지 않도록 하기 위해 드라이브는 대상 펌웨어에서 올바른 모델 및 유형을 확인합니다.

SSD에 저장된 데이터 보안

사용자 데이터의 보안을 보장하고 공격으로부터 SSD 펌웨어의 무결성을 보호하는 것은 모든 SSD 제조업체의 최우선 과제입니다. 가장 안전한 데이터 저장 장치에는 사용자 데이터의 전체 암호화가 포함되지만 데이터 보안은 암호화 없이도 여전히 가장 중요합니다. 따라서 암호화된 SSD와 암호화되지 않은 SSD 모두 SSD 펌웨어의 무결성을 보호하는 기능이 있어 사용자 데이터를 추가로 보호합니다.