數據安全是數據存儲中最關鍵的問題之一,而數據加密是數據保護的主要方法。通過加密存儲在驅動器上的數據,即使用戶失去了對存儲設備的物理控制,也可以確保數據保持安全。只有提供正確的憑據後,加密的數據才能解鎖和解密。

AES

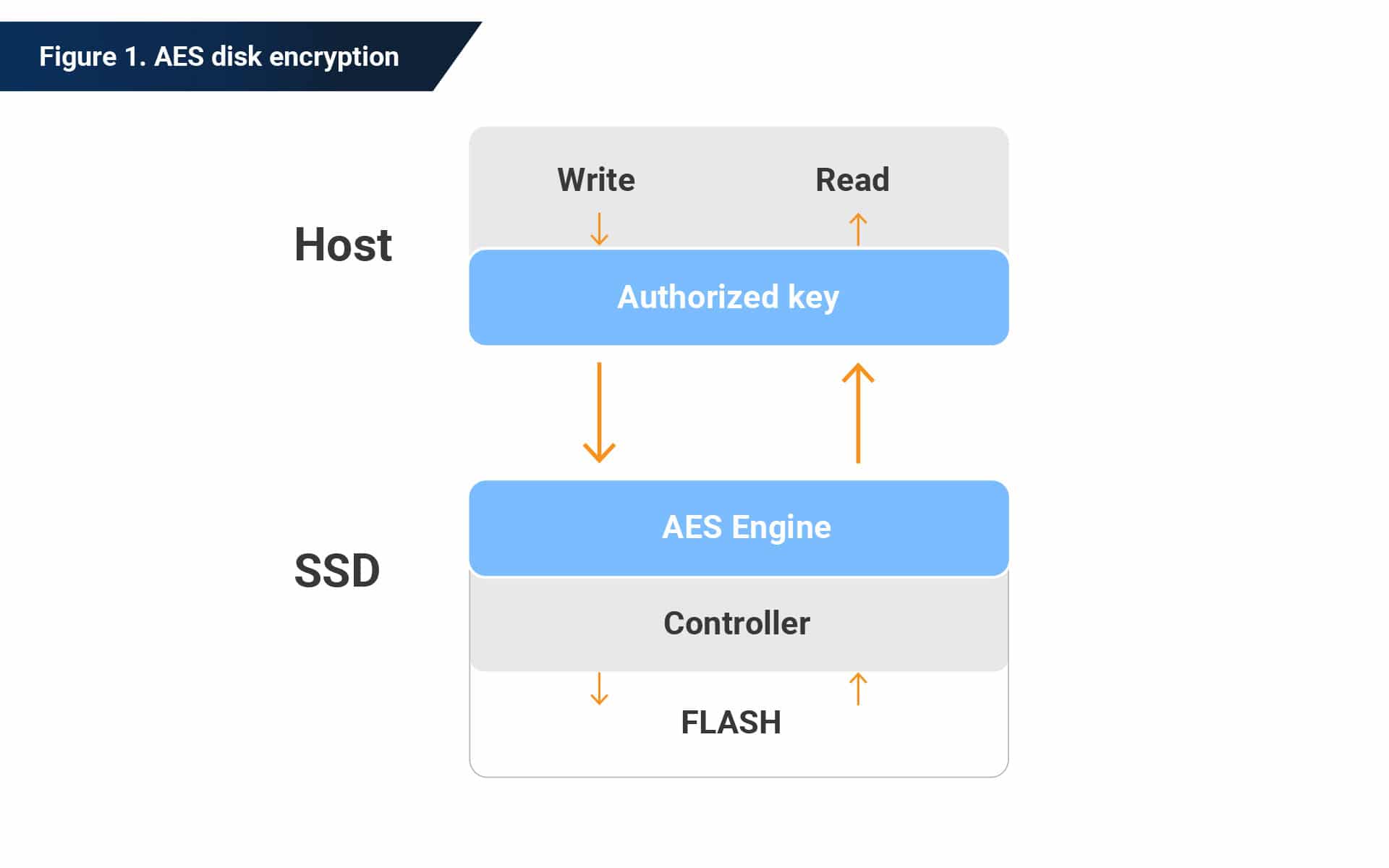

固態硬盤 使用具有對稱加密密鑰的 AES 算法。

第一個是用於加密 SSD 上存儲的所有數據的加密密鑰。如果SSD使用AES 256位加密,則該密鑰是隨機生成的256位數字,並以加密格式存儲在SSD的隱藏區域中。加密密鑰永遠不會離開 SSD,只有 SSD 本身知道。

第二個密鑰是授權密鑰。這是由用戶設置的,它控制對 SSD 的訪問。如果您在首次使用驅動器時未設置授權密鑰,則 SSD 的行為將與未加密的 SSD 一樣。數據仍然是加密的,但如果沒有定義的授權密鑰,驅動器會自動使用加密密鑰解密讀取請求。與加密密鑰一樣,授權密鑰永遠不會以明文形式存儲。它僅以加密狀態存儲。

TCG OPAL 2.0、蛋白石和黃鐵礦

可信計算組 (TCG) 提供可擴展的基礎架構,用於管理存儲設備中用戶數據的加密。它包括可擴展的功能。通過 TCG,您可以管理對存儲設備上存儲的用戶數據的訪問控制,包括媒體加密、密鑰管理和讀/寫鎖定狀態的控制。

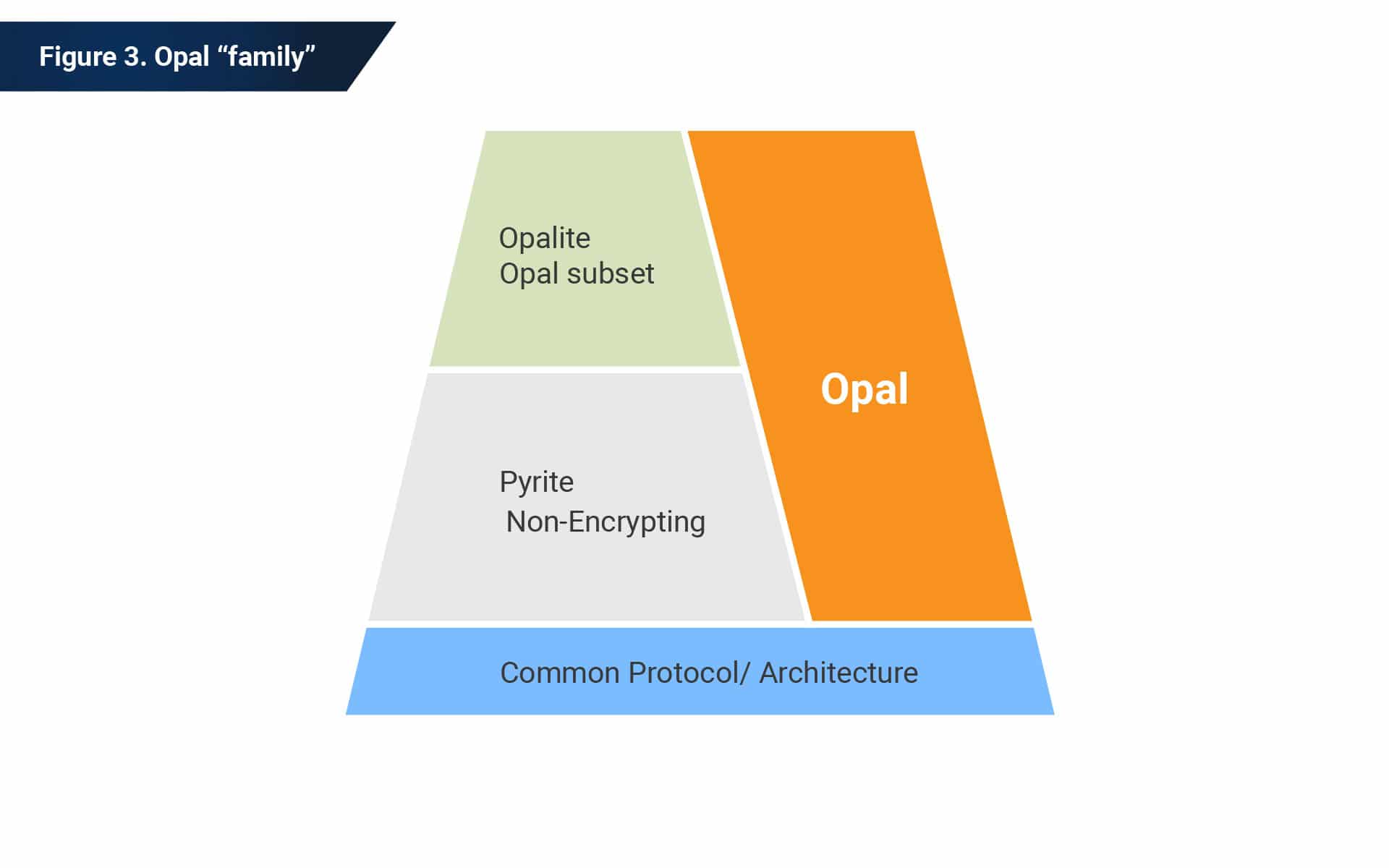

“TCG 存儲安全子系統類:Opal”,也稱為“Opal SSC”或簡稱“Opal”,是包含此功能的存儲設備的實施配置文件。

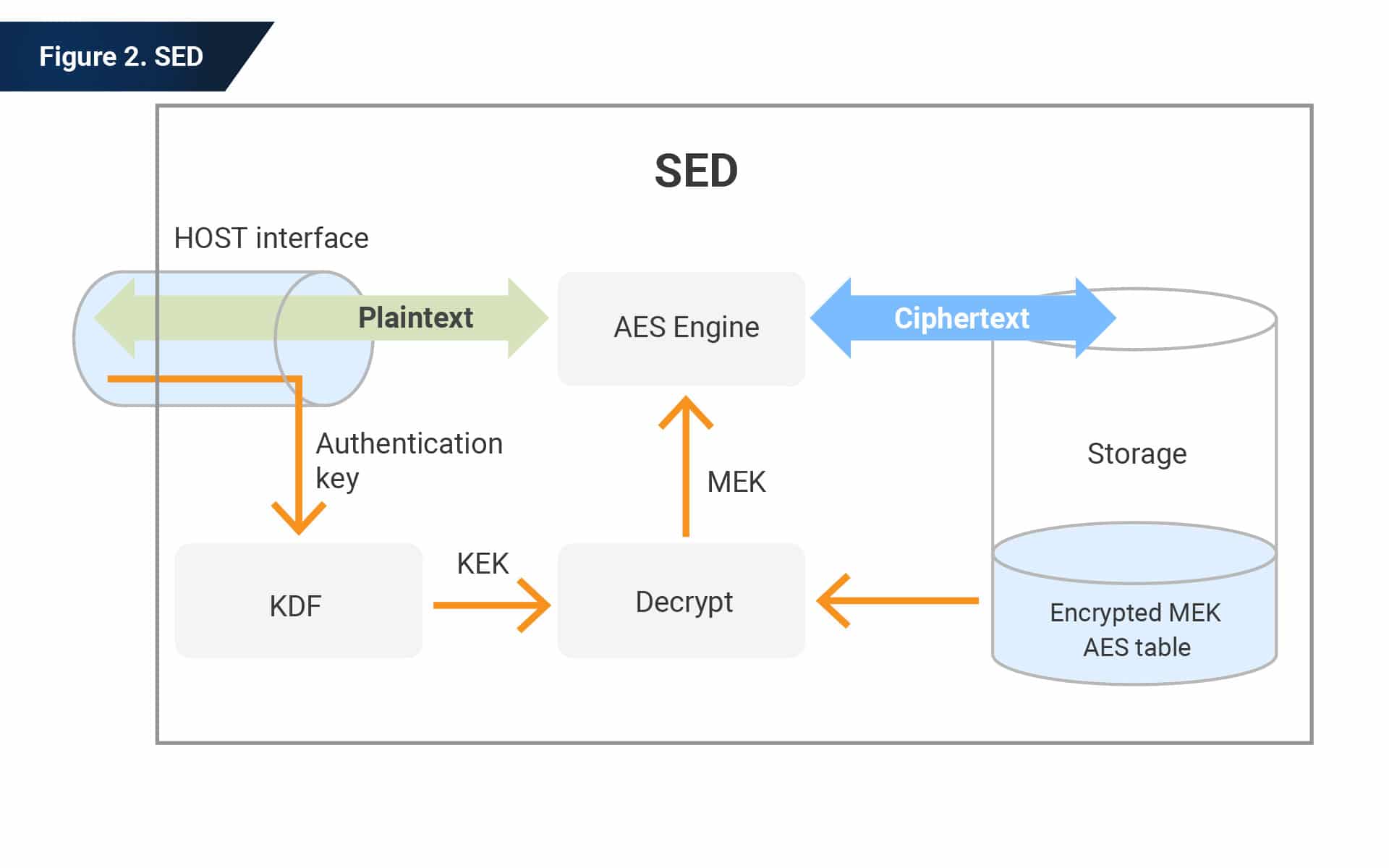

此示例顯示了自加密驅動器 (SED)——一種集成了用戶數據加密的存儲設備。所有數據在寫入時都會加密,然後在讀取時會解密。驅動器使用存儲設備內部生成的媒體加密密鑰 (MEK) 來加密和解密您的數據。

Opal 提供了一種機制,管理存儲設備中 Opal 功能的主機應用程序可以通過該機制設置身份驗證憑證(即密碼)以啟用對用戶數據的訪問控制。 OPAL 2.0 規範適應適合 SSD 的塊大小和 LBA 範圍對齊,以最大限度地減少寫入放大。

為此,加密 SSD 應符合 OPAL 2.0 標準 以獲得最佳性能。它們還需要與支持 OPAL 2.0 的軟件一起使用,因為該規範不向後兼容。

應 NVMe 工作組的要求,推出了兩個新規範:Opalite 和 Pyrite。這兩個規格是 Opal 的子集。 Opal 和 Opalite 之間的主要區別在於 Opalite 定義單個全局鎖定範圍,而 Opal 定義多個可配置鎖定範圍。 Opalite 將支持的用戶數量限制為兩個。

Pyrite 與 Opalite 幾乎相同,但有一個主要區別:Pyrite 沒有指定靜態數據加密保護的功能。這意味著 Pyrite 不支持與加密和加密擦除相關的功能。

SHA 和 RSA

SSD 的固件是控制 SSD 的代碼集。開發人員對固件進行編碼的方式與對軟件進行編碼的方式大致相同。軟件編譯傳統上被認為是一種單向操作。然而,理論上黑客可以對二進製文件進行逆向工程以提取源代碼。因此,固件開發人員需要識別固件何時被篡改,並防止惡意固件安裝在存儲設備上。通常,製造商會使用數字簽名進行固件升級,這意味著數字簽名對於保護存儲設備至關重要。

RSA 密碼系統創建、管理和保護數字簽名。當程序在操作系統中運行時,操作系統會讀取並顯示該簽名,用戶可以驗證該軟件是否來自受信任的供應商。

數字簽名還確保固件未被篡改且未被偽造。您可以使用數字簽名來保護固件更新過程。每個驅動器接口(包括 SATA 和 NVMe)都有一個定義的命令序列,用於將新的二進制代碼發送到存儲驅動器。這告訴驅動器更換當前固件。為了確保此命令不會提供錯誤的固件,驅動器會檢查目標固件的型號和類型。

保護 SSD 上存儲的數據的安全

確保用戶數據的安全並保護SSD固件的完整性免受攻擊是每個SSD製造商的首要任務。最安全的數據存儲設備包括對用戶數據的完全加密,但即使不加密,數據安全仍然是最重要的。因此,加密和非加密 SSD 都具有保護 SSD 固件完整性的功能,從而為用戶數據提供額外的保護。