在幾乎所有與 IT 相關的研究中,數據保護經常被視為不容妥協的優先事項。然而,IT 領導者所信奉的信念與他們採取的行動之間存在脫節 – 企業數據保護 這是一項艱鉅的任務,充滿了技能、資源和預算的限制。

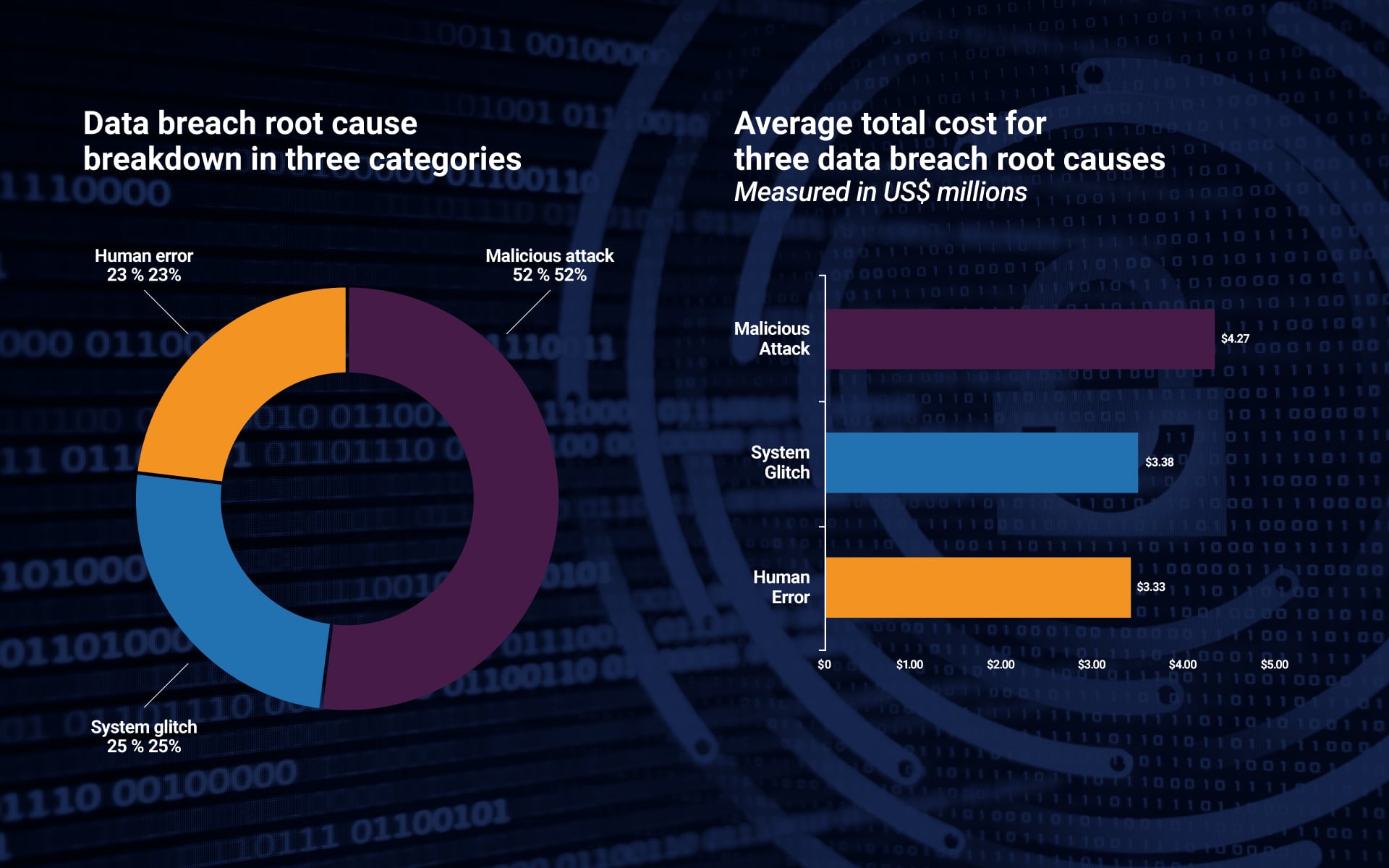

IBM 的一項研究發現,惡意攻擊佔企業所有數據洩露事件的一半以上。更重要的是,每一次數據洩露的修復平均花費近 $4 百萬美元。

來源: 國際商業機器公司

傳統上,最薄弱的環節之一是驅動器上的數據,它幾乎沒有針對未經授權的讀/寫訪問的固有防禦方式。通過 Cigent 和 Phison 的合作,這已成為歷史。 Cigent 的 K2 和 Denali 硬盤,基於 Phison 的 PS5012-E12DC Crypto-SSD NVMe 控制器, 是 業界首款“自衛”存儲驅動器 固件中內置了網絡安全功能。該平台將勒索軟件和數據盜竊保護機制直接內置於 SSD 固件中。在發生攻擊時,驅動器甚至可以自動加密和隱藏數據,防止窺探。

然而,讓我們退後幾步重新審視這裡的上下文。一個鮮為人知的威脅是運行 SSD 的固件缺乏保護。固件是控制硬件的低級代碼,可以在沒有操作系統的情況下運行。固件級威脅是黑客的最愛——設備不一定需要存儲消費者或應用程序數據;它可以像網絡設備上的 BIOS 一樣簡單,用於存儲公司內部網的 VPN 路由。

當設備啟動時,插入固件的惡意代碼首先運行,從而搶占操作系統本身。通過控制啟動過程,攻擊者可以破壞安全策略、安裝自己的密碼檢查和驗證例程、修補操作系統並獲得對設備的完全控制。通過擴展,他們獲得了對該設備所屬的整個系統的額外特權。

這還不是全部:固件攻擊具有高度持久性,並且在很長一段時間內未被檢測到。當攻擊者獲得企業基礎設施中固件的控制權時,即使通過更換存儲驅動器或對整個系統進行全面重新映像,您也可能無法奪回控制權。

這就是為什麼固件威脅現在成為高度組織的高級持續威脅 (APT) 和國家資助團體的主要內容。注意到, 加特納預測 沒有固件升級計劃的組織的 70% 將在 2022 年底前因固件漏洞而受到破壞。

本文探討了存儲系統中的固件漏洞如何導致嚴重的數據洩露,以及您可以採取哪些措施來保護設備和數據。

基於閃存的存儲中的固件漏洞

對於想要從企業竊取客戶數據、操作代碼或知識產權的黑客來說,理想的目標是什麼?任何能夠在格式化後存活或重置為出廠設置的存儲設備。

傳統上,HDD 和 SSD 一直是黑客的默認目標(甚至是簡單的目標),只需使用一些簡單的工具即可。一些 安全問題困擾著U盤 如今,用戶像書籍一樣隨身攜帶外部存儲驅動器。

簡而言之,一旦未經授權的人物理訪問您的存儲設備,如果您沒有採取正確的保護措施,您的所有企業安全和數據保護策略措施都可能會失效。

為了防止修改固件的攻擊,客戶需要購買從頭開始設計並具有基於公鑰/私鑰加密的信任根的產品。兩種常見的形式是 RSA 4096 和橢圓曲線 P-256。這種信任根可以用來保護用戶數據加密密鑰,也可以保護固件本身。

加密標準和數據安全措施

保護硬盤上的數據的基本方法是加密。有兩種加密方式:對稱加密(如 AES),速度非常快;非對稱加密(如 RSA),速度較慢,但如果沒有私有密碼(或密鑰)就無法訪問。這兩種類型都非常安全,但必須正確使用它們才能提供強大的安全性。

在 PC 環境中,用戶登錄憑據使用稱為基於密碼的密鑰派生方案 (PBKDS) 的加密過程轉換為看似隨機的長串。該算法採用中等強度的用戶密碼,並將其轉換為強度更強的 256 位序列。

來自用戶的該位字符串永遠不會存儲在 SSD 自加密驅動器 (SED) 上。它用於解鎖主數據加密密鑰(DEK),以便可以訪問用戶數據。如果沒有原始用戶密碼,操作系統無法生成該位串。如果沒有位串,SSD 就無法訪問用戶數據。在這種情況下,使用對稱 AES-256 算法進行數據加密是安全的,因為 DEK 只能使用用戶密碼解鎖。

當用戶無法參與循環但組織希望保留對設備的控制時,可以使用 RSA 4096 等非對稱加密。例如,發布 SSD 或網絡路由器的公司不希望黑客更換其固件。

如果該公司使用對稱加密密鑰來保護數億台設備,那麼該密鑰一旦洩露就會面臨風險。一旦黑客獲得密鑰,他們就可以使用它通過正確加密被黑客入侵的固件來欺騙設備。非對稱加密解決了這個問題,因為公鑰只能用來確認代碼是否有效。它不能用於簽署修改後的代碼。

SSD上用戶數據的加密有兩種主流標準:

ATA 安全: 這是 ATA 存儲設備的較舊標準,允許使用密碼鎖定和解鎖數據。默認情況下,ATA Security 只是一種訪問控制措施;但它可以用於保護 SED DEK,如上所述。只是最終用戶如果不查看驅動器規格就無法了解這一點。

ATA 安全性的問題在於,SATA 驅動器的使用年限可能超過 5-6 年,可能早於行業推動強大的安全架構的步伐。除非驅動器經過 FIPS 認證,否則應避免使用保護機制,因為無法知道安全性是否正確實施。還值得一提的是,FIPS 驗證過程要求非常高,即使是大公司也很難做到正確。聲稱符合 FIPS 要求的公司需要提供證書 ID,該 ID 可以 網上交叉核對。該證書解釋了測試的內容以及其他關鍵架構信息。

TCG 安全性: 可信計算組織 (TCG) 為存儲設備上的數據加密提供了一個完整的、可擴展的框架,包括數據加密和密鑰管理的規範。它有兩個主要子集 - TCG 黃鐵礦和 TCG 蛋白石。兩者都支持預啟動身份驗證並提供 ATA 安全性等訪問控制,但 Opal 定義了自加密驅動器 (SED) 的擴展。正確實施的 SED 可確保即使訪問控制因某種原因失敗或攻擊者從 SSD 物理移除 NAND 閃存芯片,也無法讀取數據。

SED 還支持通過稱為加密擦除的功能快速、安全地重新利用。一旦觸發,加密擦除會立即刪除 DEK,然後取消映射所有舊數據指針。加密擦除過程是即時的,無需等待驅動器完全自擦除,這在大型驅動器上可能需要數小時。這裡的想法是,如果加密能夠在您關心數據時保護數據,那麼一旦您刪除密鑰,它就可以繼續保護數據,但現在沒有人可以解密它。儘管沒有具體需要物理擦除塊,但大多數 TCG Opal 驅動器通常都提供該選項。

最終,保護最薄弱環節的問題仍然存在——什麼可以保護 SSD 上運行的固件?您確定調試端口對攻擊者關閉嗎?未經授權的人員是否可以更新固件?

獲得正確的固件安全性是一項艱鉅的任務,因為不可能的場景和用例的數量和復雜性以及製造商必須遵守的無數和多方面的規範。

群聯SSD固件數據保護解決方案

群聯的所有固件為其設計的固件的各個方面都提供了額外的安全層。來自設計和安全等不同部門的專家聚集在一起,協作並審查彼此的工作,以確保不存在可能危及整個系統的漏洞、黑客攻擊或故障點。一些重要的安全措施包括:

代碼簽名

所有 Phison 設備都具有加密簽名的固件。 ROM 在啟動時驗證固件的簽名,並僅在有效時才執行代碼。即使修改一點信息也會導致簽名驗證失敗。這意味著任何獲得對設備的低級控制的嘗試——包括特定於供應商的命令、內存損壞(例如基於堆棧的緩衝區溢出)和存儲芯片訪問(使用外部讀取設備)——都會變得毫無用處。

這些數字簽名也用在每個固件更新的下載微代碼中。未通過此檢查的更新將被自動拒絕。

鎖定調試機制

固件中的所有調試機制均被鎖定,只能通過基於 RSA 的身份驗證過程解鎖。如果攻擊者嘗試修改固件以繞過此身份驗證,下載機制將因簽名失敗而拒絕固件。即使攻擊者以某種方式通過了下載驗證,ROM啟動也會使簽名失敗並拒絕運行黑客修改的固件。引導ROM是存儲控制器的一部分,一旦芯片生產出來就無法修改。這些步驟的實施是為了確保攻擊者始終被鎖定。

用戶控制的加密

固件上的所有安全設置均已加密。但是,如果攻擊者能夠以某種方式繞過整個保護機制,則僅獲得對用戶數據的訪問權限是不夠的。事實上,即使拆焊 NAND 芯片並讀取它們也不足以訪問保護數據的 DEK。如果沒有用戶憑據,攻擊者無法從 NAND 中提取加密密鑰。

這是如何運作的?加密密鑰通過 NIST 批准的密鑰包裝算法與特定的授權用戶帳戶緊密綁定,該算法對存儲在 NAND 閃存介質上的密鑰進行加密。這些只能使用用戶憑據進行解密,而用戶憑據永遠不會存儲在驅動器上。這些憑證用於生成解包密鑰,並在提取密鑰包裝內容後立即清除。

最後,克隆密鑰包裝文件是徒勞的,因為只能使用相應的帳戶憑據來訪問它們。修改包裝的密鑰也沒有什麼用,因為它們在解開包裝時會無法通過內置的完整性檢查。如果完整性檢查以某種方式被黑客入侵,則使用修改後的密鑰將無濟於事,因為數據將解密為隨機垃圾數據。如果正確實施,強大的密鑰層次結構只能通過強力猜測來擊敗,即使使用最快的計算機和 GPU,這也需要數百萬年的時間。

可靠的固件安全策略

事實上,市場上的每個設備都存在操作系統或固件漏洞。雖然固件安全性很大程度上掌握在硬件製造商手中,但您的組織安全策略應包括應對基於固件的威脅的彈性措施。

您可以採取以下一些高級步驟來應對這些風險:

-

- 一旦製造商發布固件,請務必將其更新到最新版本。

-

- 將固件特定的屬性和指標添加到您收集的數據以及報告中,作為安全審核和監控計劃的一部分。

-

- 切勿將不受信任的外部存儲設備插入您的核心網絡。

-

- 將固件管理和更新與現有硬件和操作系統生命週期管理流程集成。

-

- 掌握所有設備的固件漏洞並定期運行固件漏洞掃描測試。