データ セキュリティはデータ ストレージにおける最も重要な問題の 1 つであり、データ暗号化はデータ保護の主要な方法です。ドライブに保存されているデータを暗号化すると、ユーザーがストレージ デバイスの物理的な制御を失った場合でも、データの安全性が確保されます。暗号化されたデータは、適切な資格情報を提供した場合にのみロックを解除して解読できます。

AES

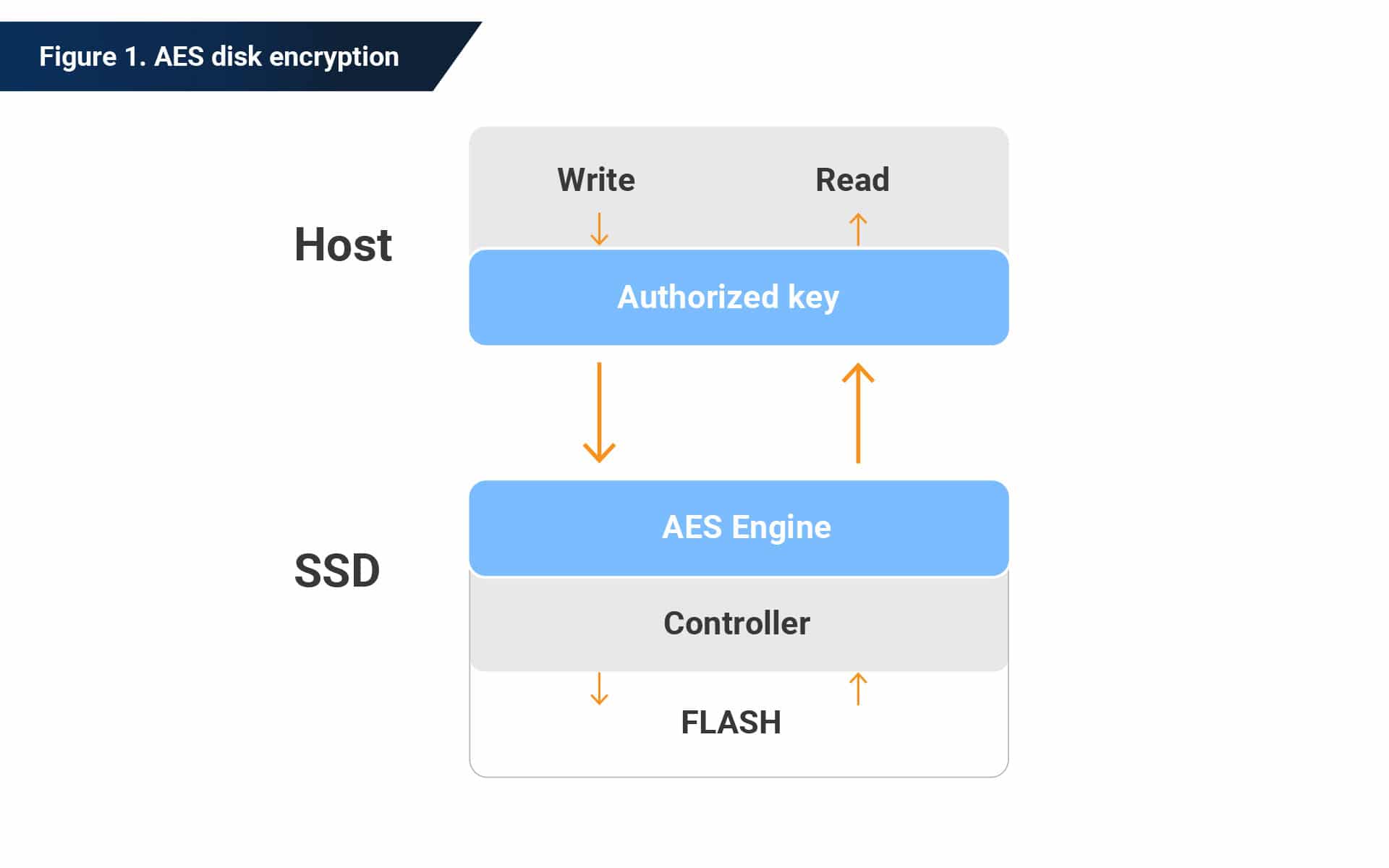

SSD 対称暗号化キーを備えた AES アルゴリズムを使用します。

1 つ目は、SSD に保存されているすべてのデータを暗号化するために使用される暗号化キーです。 SSD が AES 256 ビット暗号化を使用している場合、このキーはランダムに生成された 256 ビットの数値で、SSD の非表示領域に暗号化形式で保存されます。暗号化キーは SSD から離れることはなく、SSD 自体だけが知っています。

2 番目のキーは認証キーです。これはユーザーによって設定され、SSD へのアクセスを制御します。ドライブを初めて使用するときに認証キーを設定しない場合、SSD は暗号化されていない SSD と同様に動作するように見えます。データは依然として暗号化されていますが、認証キーが定義されていない場合、ドライブは暗号化キーを使用して読み取り要求を自動的に復号化します。暗号化キーと同様に、認証キーは平文として保存されることはありません。暗号化された状態でのみ保存されます。

TCG OPAL 2.0、オパライト、パイライト

Trusted Computing Group (TCG) は、ストレージ デバイス内のユーザー データの暗号化を管理するためのスケーラブルなインフラストラクチャを提供します。拡張可能な機能が含まれています。 TCG を使用すると、メディア暗号化、キー管理、読み取り/書き込みロック状態の制御など、ストレージ デバイスに保存されているユーザー データへのアクセス制御を管理できます。

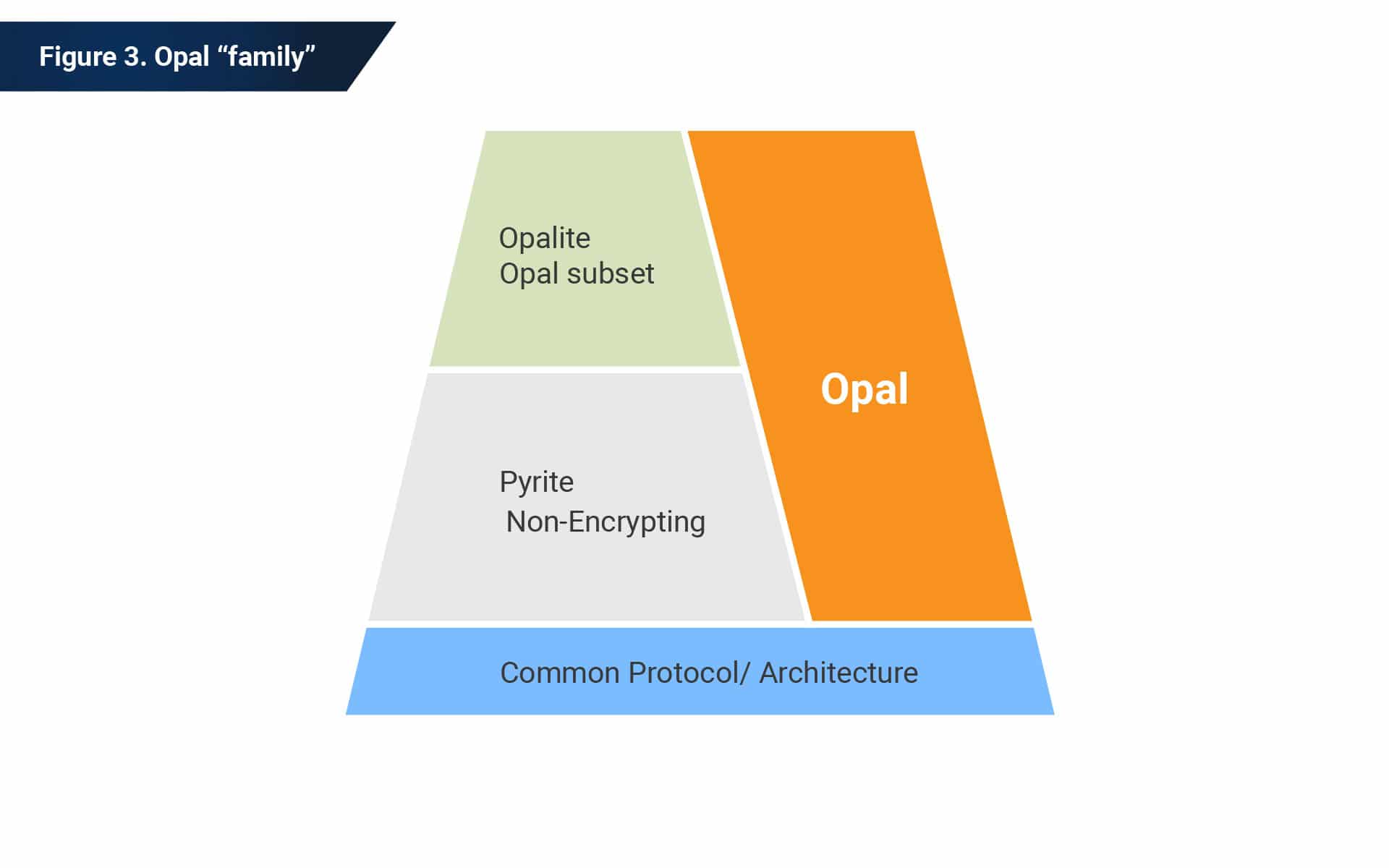

「TCG ストレージ セキュリティ サブシステム クラス: Opal」は、「Opal SSC」または単に「Opal」とも呼ばれ、この機能を組み込んだストレージ デバイスの実装プロファイルです。

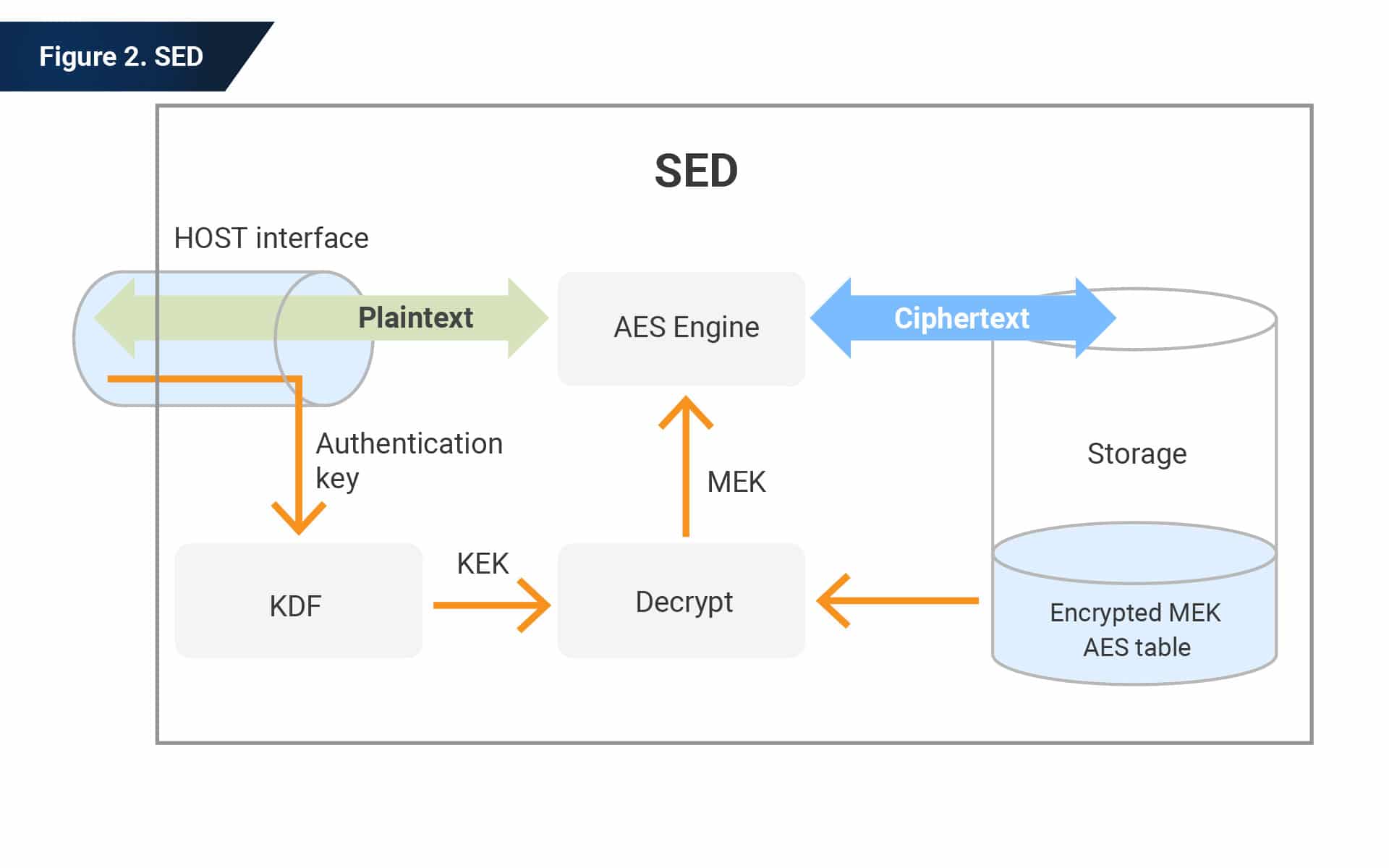

この例は、ユーザー データの暗号化を統合したストレージ デバイスである自己暗号化ドライブ (SED) を示しています。すべてのデータは書き込まれるときに暗号化され、読み取られるときに復号化されます。ドライブは、ストレージ デバイス内で内部的に生成されたメディア暗号化キー (MEK) を使用してデータを暗号化および復号化します。

Opal は、ストレージ デバイスの Opal 機能を管理するホスト アプリケーションが認証資格情報 (つまり、パスワード) を設定してユーザー データへのアクセス制御を可能にするメカニズムを提供します。 OPAL 2.0 仕様は、SSD に適切なブロック サイズと LBA 範囲のアライメントに対応し、書き込み増幅を最小限に抑えます。

このため、暗号化された SSD は OPAL 2.0 に準拠している必要があります 最適なパフォーマンスを実現します。また、仕様には下位互換性がないため、OPAL 2.0 をサポートするソフトウェアでも使用する必要があります。

NVMe ワークグループからの要求に応えて、Opalite と Pyrite という 2 つの新しい仕様があります。これら 2 つの仕様は Opal のサブセットです。 Opal と Opalite の主な違いは、Opalite は単一のグローバル ロック範囲を定義するのに対し、Opal は複数の構成可能なロック範囲を定義することです。 Opalite は、サポートされるユーザーの数を 2 人に制限します。

Pyrite は Opalite とほぼ同じですが、主な違いが 1 つあります。それは、Pyrite では保存データの暗号化保護の機能が指定されていないことです。つまり、Pyrite は暗号化と暗号消去に関連する機能をサポートしていません。

SHA と RSA

SSD のファームウェアは、SSD を制御するコード セットです。開発者は、ソフトウェアをコーディングするのとほぼ同じ方法でファームウェアをコーディングします。ソフトウェアのコンパイルは従来、一方向の操作と考えられてきました。ただし、ハッカーがバイナリ ファイルをリバース エンジニアリングしてソース コードを抽出することは理論的には可能です。したがって、ファームウェア開発者は、ファームウェアがいつ改ざんされたかを特定し、悪意のあるファームウェアがストレージ デバイスにインストールされるのを防ぐ必要があります。一般に、メーカーはファームウェアのアップグレードにデジタル署名を使用します。これは、デジタル署名がストレージ デバイスのセキュリティを確保するために不可欠であることを意味します。

RSA 暗号システムは、デジタル署名を作成、管理、保護します。プログラムが OS で実行されると、OS はその署名を読み取って表示し、ユーザーはソフトウェアが信頼できるベンダーから提供されたものであることを確認できます。

また、デジタル署名により、ファームウェアが改ざんされておらず、偽造されていないことも保証されます。デジタル署名を使用してファームウェアの更新プロセスを保護できます。 SATA や NVMe を含むすべてのドライブ インターフェイスには、新しいバイナリ コードをストレージ ドライブに送信する定義されたコマンド シーケンスがあります。これにより、ドライブに現在のファームウェアを置き換えるよう指示されます。このコマンドが間違ったファームウェアを配信しないようにするために、ドライブはターゲット ファームウェアのモデルとタイプが正しいかどうかを確認します。

SSD に保存されたデータの保護

ユーザー データのセキュリティを確保し、SSD ファームウェアの整合性を攻撃から保護することは、すべての SSD メーカーにとって最優先事項です。最も安全なデータ ストレージ デバイスにはユーザー データの完全な暗号化が含まれていますが、暗号化がなくてもデータ セキュリティは依然として最も重要です。そのため、暗号化された SSD と暗号化されていない SSD の両方に、SSD ファームウェアの整合性を保護する機能があり、ユーザー データの保護が強化されています。