データ保護は、ほぼすべての IT 関連の研究において、妥協のない優先事項としてよく挙げられます。それにも関わらず、IT リーダーが信奉する信念と彼らがとる行動の間には乖離があります。 企業データ保護 これは、スキル、リソース、予算の制約を伴う困難なタスクです。

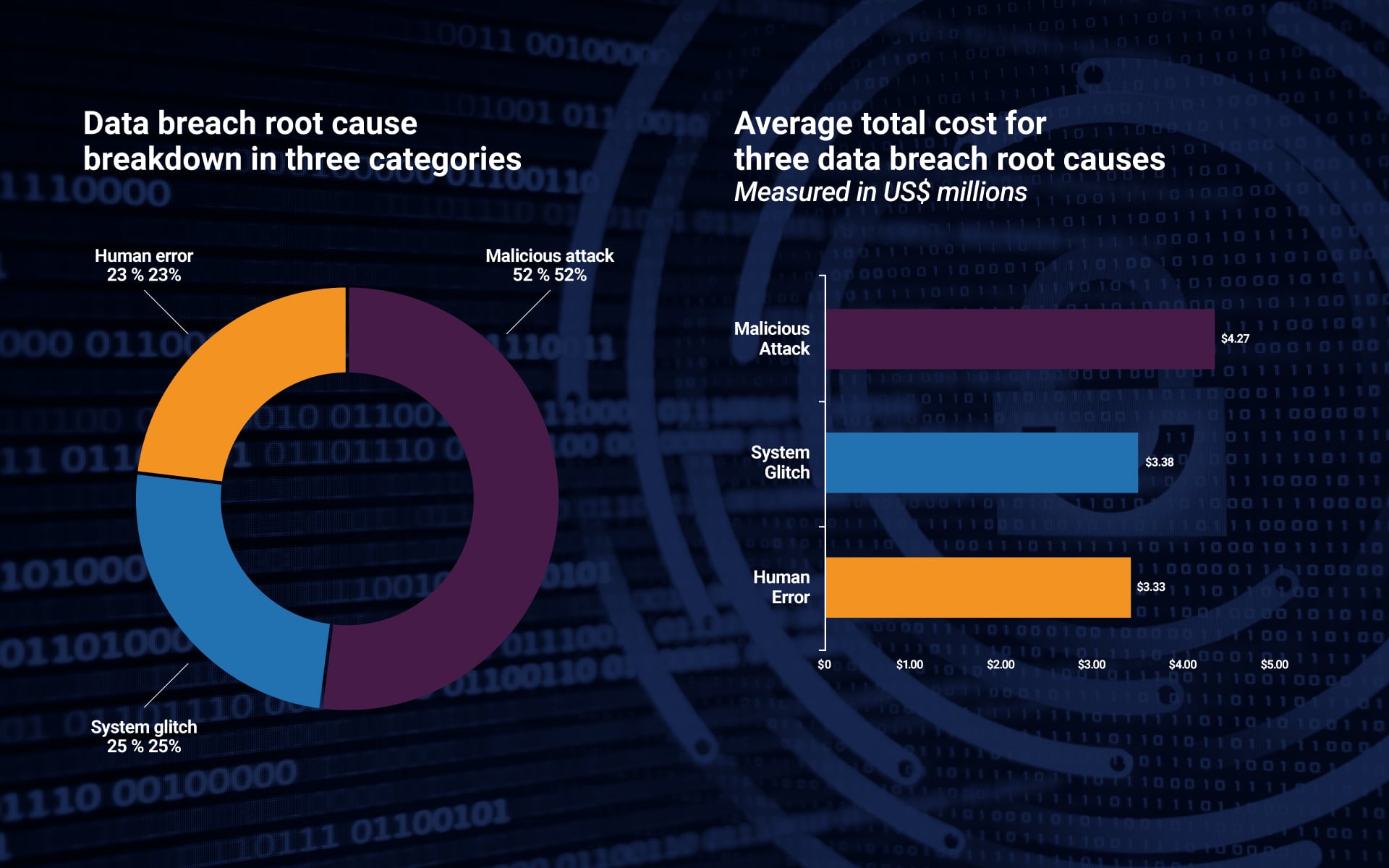

IBMの調査によると、企業内のすべてのデータ侵害の半分以上が悪意のある攻撃によるものでした。さらに、これらのデータ侵害のそれぞれを修正するには、平均して 1 兆 4,000 万ドル近くの費用がかかります。

ソース: IBM

従来、最も弱いリンクの 1 つはドライブ上のデータであり、不正な読み取り/書き込みアクセスに対する固有の防御手段がほとんどありませんでした。 Cigent と Phison のコラボレーションにより、それはもはや歴史となりました。 Phison をベースにした Cigent の K2 および Denali ドライブ PS5012-E12DC 暗号化 SSD NVMe コントローラー、 は 業界初の「自己防御型」ストレージドライブ ファームウェアにサイバーセキュリティが組み込まれています。このプラットフォームには、ランサムウェアとデータ盗難防止メカニズムが SSD のファームウェアに直接組み込まれています。ドライブは、攻撃が発生した場合にデータを自動的に暗号化し、覗き見から隠します。

ただし、ここでのコンテキストを再考するために数歩戻ってみましょう。あまり知られていない脅威は、SSD を実行するファームウェアの保護の欠如です。ファームウェアはハードウェアを制御する低レベルのコードであり、オペレーティング システムなしで実行できます。ファームウェア レベルの脅威はハッカーにとって嬉しいものです。デバイスは必ずしも消費者データやアプリケーション データを保存する必要はありません。それは、企業のイントラネットの VPN ルートを保存するネットワーク デバイス上の BIOS と同じくらい単純なものである可能性があります。

ファームウェアに挿入された悪意のあるコードは、デバイスの起動時に最初に実行され、OS 自体を先取りします。起動プロセスを制御することで、攻撃者はセキュリティ ポリシーを破壊し、独自のパスワード チェックおよび検証ルーチンをインストールし、OS にパッチを適用して、デバイスを完全に制御することができます。さらに言えば、デバイスが含まれるシステム全体に対する追加の権限を獲得します。

それだけではありません。ファームウェア攻撃は非常に永続的であり、長期間検出されないままになります。攻撃者がエンタープライズ インフラストラクチャのファームウェアを制御した場合、ストレージ ドライブを交換したり、システム全体の完全な再イメージを実行したりしても、ファームウェアを取り戻すことができない場合があります。

これが、ファームウェアの脅威が現在、高度に組織化された Advanced Persistent Threat (APT) および国家支援グループの定番となっている理由です。注意して、 ガートナーは次のように予測しました ファームウェアのアップグレード計画を持たない組織の 70% は、2022 年末までにファームウェアの脆弱性により侵害されるでしょう。

この記事では、ストレージ システムのファームウェアの脆弱性がどのようにして重大なデータ侵害を引き起こす可能性があるか、またデバイスのセキュリティを確保してデータを保護するために講じられる対策について説明します。

フラッシュベースのストレージのファームウェアの脆弱性

企業から顧客データ、運用コード、または知的財産を盗もうとするハッカーにとって、理想的なターゲットは何でしょうか?フォーマット後も保存されるか、工場出荷時の設定にリセットされるストレージ デバイス。

従来、HDD と SSD は、いくつかの簡単なツールにアクセスできるハッカーにとって、デフォルトの、そしてさらには簡単なターゲットでした。いくつかの USB メモリを悩ませるセキュリティ問題 最近ではユーザーが本のように持ち歩く外部ストレージ ドライブもあります。

一言で言えば、権限のない人物がストレージ デバイスに物理的にアクセスすると、適切な保護対策を講じていないと、企業のセキュリティおよびデータ保護戦略のすべての対策が無効になる可能性があります。

ファームウェアを変更する攻撃を防ぐには、公開キー/秘密キー暗号化に基づく信頼のルートを使用してゼロから設計された製品を購入する必要があります。一般的な 2 つの形式は、RSA 4096 と楕円曲線 P-256 です。この信頼のルートは、ユーザー データの暗号化キーを保護するために使用でき、ファームウェア自体を保護することもできます。

暗号化規格とデータセキュリティ対策

ハードドライブにあるデータを保護する基本的な方法は暗号化です。暗号化には 2 種類あります。非常に高速な対称型 (AES など) と、低速ですがプライベート パスワード (またはキー) がなければアクセスできない非対称型 (RSA など) です。どちらのタイプも非常に安全ですが、堅牢なセキュリティを提供するには正しく使用する必要があります。

PC 環境では、ユーザーのログイン資格情報は、パスワード ベースのキー導出スキーム (PBKDS) として知られる暗号化プロセスを使用して、一見ランダムな長いビット列に変換されます。このアルゴリズムは、中程度に強力なユーザー パスワードを取得し、より強力な 256 ビットのビット シーケンスに変換します。

ユーザーから送信されたこのビット文字列は、SSD 自己暗号化ドライブ (SED) に保存されることはありません。これは、ユーザー データにアクセスできるように、メインのデータ暗号化キー (DEK) のロックを解除するために使用されます。元のユーザー パスワードがなければ、OS はビット文字列を生成できません。ビット文字列がないと、SSD はユーザー データにアクセスできません。この状況では、DEK はユーザー パスワードでのみロックを解除できるため、データ暗号化に対称 AES-256 アルゴリズムを使用するのが安全です。

RSA 4096 のような非対称暗号化は、ユーザーがループに参加できないが、組織がデバイスの制御を維持したい場合に使用されます。たとえば、SSD やネットワーク ルーターをリリースした企業は、ハッカーによってファームウェアが書き換えられることを望んでいません。

企業が数億台のデバイスを保護するために対称暗号化キーを使用していた場合、そのキーが漏洩すると危険にさらされることになります。ハッカーがキーを入手すると、そのキーを使用して、ハッキングされたファームウェアを正しく暗号化し、デバイスを騙すことができます。公開キーはコードが有効であることを確認するためにのみ使用できるため、非対称暗号化はこの問題を解決します。変更されたコードの署名には使用できません。

SSD 上のユーザー データの暗号化には、次の 2 つの主流標準があります。

ATA セキュリティ: これは ATA ストレージ デバイスの古い標準であり、パスワードを使用してデータをロックおよびロック解除できます。デフォルトでは、ATA セキュリティは単なるアクセス制御手段です。ただし、上で説明したように、SED DEK を保護するために使用できます。ただ、エンドユーザーはドライブの仕様を見ずにそれを知る方法がありません。

ATA セキュリティの問題は、5 ~ 6 年以上前の SATA ドライブが、業界が堅牢なセキュリティ アーキテクチャを求める以前のものである可能性があることです。ドライブが FIPS 認定されていない限り、セキュリティが正しく実装されているかどうかを知る方法がないため、保護メカニズムは使用しないでください。また、FIPS 検証プロセスは非常に要求が厳しく、大企業であっても正しく検証するのが非常に難しいことにも言及する必要があります。 FIPS 準拠を主張する企業は、証明書 ID を提供する必要があります。 オンラインでクロスチェックした。証明書には、他の主要なアーキテクチャ情報とともにテストされた内容が説明されています。

TCGセキュリティ: Trusted Computing Group (TCG) は、データ暗号化とキー管理の仕様を含む、ストレージ デバイス上のデータ暗号化のための完全でスケーラブルなフレームワークを提供します。これには、TCG パイライトと TCG オパールという 2 つの主要なサブセットがあります。どちらも起動前認証をサポートし、ATA セキュリティのようなアクセス制御を提供しますが、Opal は自己暗号化ドライブ (SED) の拡張機能を定義しています。 SED が正しく実装されていれば、アクセス制御が何らかの理由で失敗した場合や、攻撃者が SSD から NAND フラッシュ チップを物理的に取り外した場合でも、データを読み取ることができなくなります。

SED は、crypto Erase と呼ばれる機能を通じて、高速かつ安全な再利用もサポートしています。暗号化消去がトリガーされると、DEK が即座に削除され、古いデータ ポインターがすべてマップ解除されます。暗号化消去プロセスは瞬時に行われ、大容量ドライブでは数時間かかるドライブの完全な自己消去を待つ必要はありません。ここでの考え方は、暗号化によってデータを保護できた場合、キーを削除しても引き続きデータを保護できるが、今後は誰も暗号化を解読できないということです。ブロックを物理的に消去する必要は特にありませんが、このオプションは通常、ほとんどの TCG Opal ドライブで利用できます。

結局のところ、最も弱いリンクを保護するという問題は残ります。SSD 上で実行されているファームウェアを保護するものは何でしょうか?デバッグ ポートが攻撃者に対して閉じられていることを確認していますか?権限のない者がファームウェアをアップデートすることは可能ですか?

ありそうもないシナリオやユースケースが非常に多く複雑であり、メーカーが準拠しなければならない無数かつ多面的な仕様のため、ファームウェアのセキュリティを適切に確保することは困難な作業です。

Phison の SSD ファームウェア向けデータ保護ソリューション

Phison のすべてのファームウェアは、設計されたファームウェアの各側面に対して追加のセキュリティ層を備えています。設計やセキュリティなどのさまざまな部門の専門家が集まり、協力して互いの作業をレビューして、システム全体を侵害する可能性のある脆弱性、ハッキング、障害点がないことを確認します。重要なセキュリティ対策には次のようなものがあります。

コード署名

すべての Phison デバイスには、暗号化された署名付きファームウェアが搭載されています。 ROM はブート時にファームウェアの署名を検証し、有効な場合にのみコードを実行します。情報を 1 ビットでも変更すると、署名検証が失敗します。これは、ベンダー固有のコマンド、メモリ破損 (スタックベースのバッファ オーバーフローなど)、ストレージ チップへのアクセス (外部読み取りデバイスを使用) など、デバイスに対する低レベルの制御を取得しようとするあらゆる試みが無駄になることを意味します。

これらのデジタル署名は、各ファームウェア アップデートのダウンロード マイクロコードでも使用されます。このチェックに失敗した更新は自動的に拒否されます。

ロックされたデバッグメカニズム

ファームウェア内のすべてのデバッグ メカニズムはロックされており、RSA ベースの認証プロセスによってのみロックを解除できます。攻撃者がこの認証を回避するためにファームウェアを変更しようとした場合、ダウンロード メカニズムは署名の失敗によりファームウェアを拒否します。たとえ攻撃者が何らかの方法でダウンロード検証を通過したとしても、ROM ブートでは署名が失敗し、ハッカーによって変更されたファームウェアの実行が拒否されます。ブート ROM はストレージ コントローラーの一部であり、チップの製造後に変更することはできません。これらの手順は、攻撃者が常にロックアウトされるようにするために設けられています。

ユーザー制御の暗号化

ファームウェアのすべてのセキュリティ設定は暗号化されます。ただし、攻撃者が何らかの方法で保護メカニズム全体をバイパスできたとしても、それだけではユーザー データにアクセスするのに十分ではありません。実際、NAND チップのはんだを外して読み取るだけでは、データを保護する DEK にアクセスするには十分ではありません。攻撃者は、ユーザーの認証情報がなければ、NAND から暗号化キーを抽出できません。

これはどのように作動しますか?暗号化キーは、NIST 承認のキー ラップ アルゴリズムを介して、特定の承認されたユーザー アカウントに緊密にバインドされ、NAND フラッシュ メディアに保存されているキーを暗号化します。これらはユーザー資格情報を使用してのみ復号化でき、ドライブに保存されることはありません。資格情報はラップ解除キーの生成に使用され、キー ラップの内容が抽出されるとすぐにクリアされます。

最後に、キー ラップ ファイルのクローン作成は、対応するアカウントの資格情報を使用してのみアクセスできるため、無駄な作業です。ラップされたキーを変更すると、ラップ解除時に組み込みの整合性チェックに失敗するため、役に立ちません。整合性チェックが何らかの方法でハッキングされた場合、データがランダムなガベージ データに復号されるため、変更されたキーを使用しても役に立ちません。正しく実装された場合、強力なキー階層は総当りの推測によってのみ打ち破ることができます。これには、たとえ最速のコンピューターと GPU を使用したとしても、何百万年もかかります。

堅固なファームウェアセキュリティ戦略

市場に出回っているほぼすべてのデバイスには、OS またはファームウェアの脆弱性が存在します。ファームウェアのセキュリティの大部分がハードウェア メーカーの手に委ねられているのは事実ですが、組織のセキュリティ ポリシーには、ファームウェア ベースの脅威に対抗するための回復力のある対策を含める必要があります。

これらのリスクに対処するために実行できる大まかな手順をいくつか示します。

-

- メーカーがリリースしたらすぐにファームウェアを最新バージョンに更新してください。

-

- セキュリティ監査および監視プログラムの一部として、収集したデータおよびレポートにファームウェア固有の属性とメトリックを追加します。

-

- 信頼できない外部ストレージ デバイスをコア ネットワークに接続しないでください。

-

- ファームウェアの管理とアップデートを既存のハードウェアおよび OS のライフサイクル管理プロセスと統合します。

-

- すべてのデバイスのファームウェアの脆弱性を常に把握し、ファームウェアの脆弱性スキャン テストを定期的に実行します。