Der Datenschutz wird in nahezu jeder IT-bezogenen Studie oft als kompromisslose Priorität genannt. Und doch besteht eine Diskrepanz zwischen den Überzeugungen, die IT-Führungskräfte vertreten, und den Maßnahmen, die sie ergreifen – Unternehmensdatenschutz ist eine schwierige Aufgabe voller Fähigkeiten, Ressourcen und Budgetbeschränkungen.

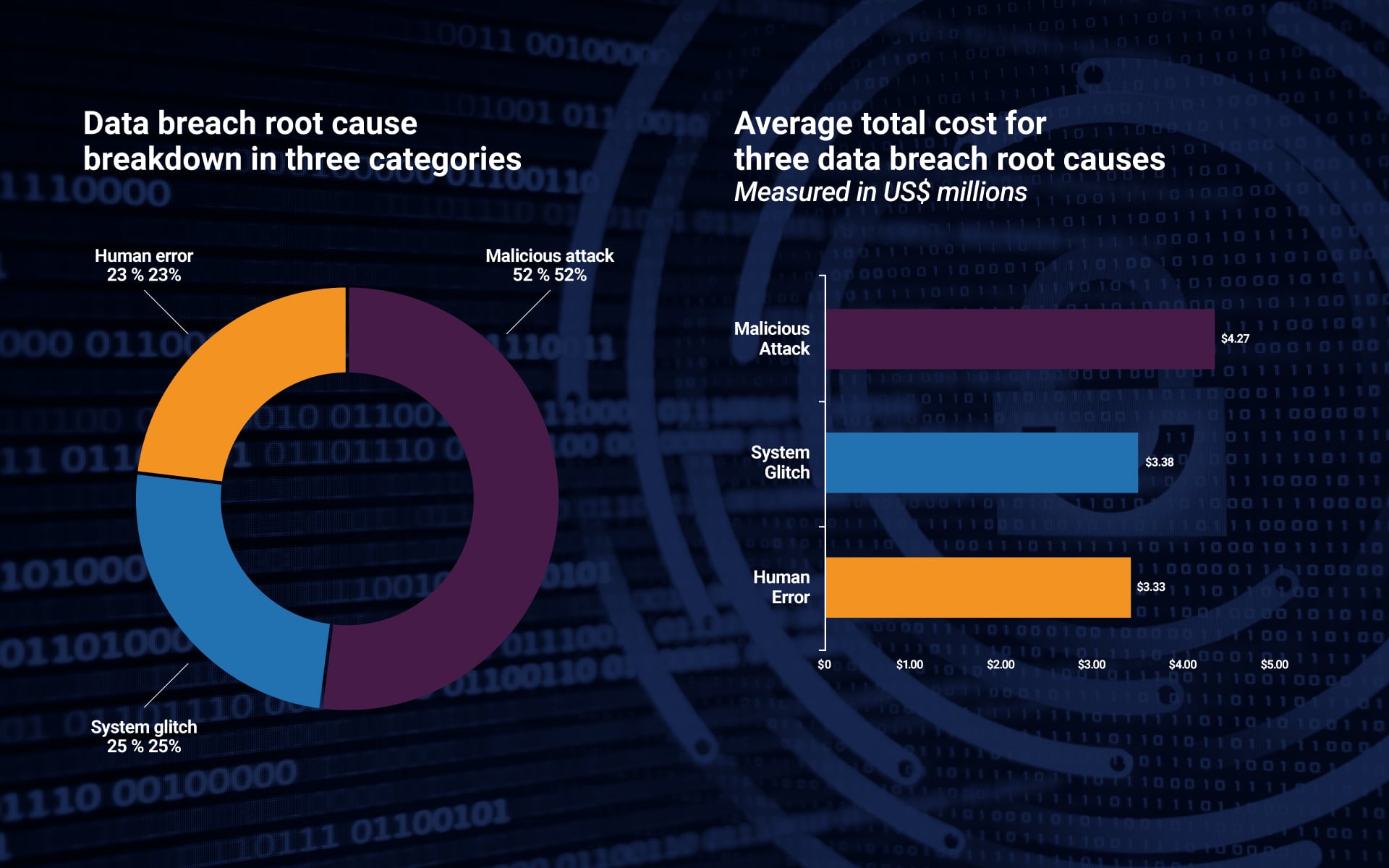

Eine IBM-Studie ergab, dass böswillige Angriffe mehr als die Hälfte aller Datenschutzverletzungen im Unternehmen ausmachten. Darüber hinaus kostet die Behebung jeder dieser Datenschutzverletzungen durchschnittlich fast 14.000 Millionen US-Dollar.

Quelle: IBM

Früher waren die Daten auf dem Laufwerk eines der schwächsten Glieder, da es kaum einen inhärenten Schutz gegen unbefugten Lese-/Schreibzugriff gab. Mit der Zusammenarbeit zwischen Cigent und Phison ist das nun Geschichte. Die K2- und Denali-Antriebe von Cigent, basierend auf Phisons PS5012-E12DC Crypto-SSD NVMe-Controller, Sind die ersten „selbstverteidigenden“ Speicherlaufwerke der Branche mit in die Firmware integrierter Cybersicherheit. Diese Plattform verfügt über Mechanismen zum Schutz vor Ransomware und Datendiebstahl, die direkt in die Firmware der SSD integriert sind. Im Falle eines Angriffs verschlüsseln die Laufwerke die Daten sogar automatisch und verbergen sie vor neugierigen Blicken.

Gehen wir jedoch ein paar Schritte zurück, um den Kontext hier noch einmal zu betrachten. Eine weniger bekannte Bedrohung ist der fehlende Schutz der Firmware, auf der die SSD läuft. Firmware ist Low-Level-Code, der die Hardware steuert und ohne Betriebssystem ausgeführt werden kann. Eine Bedrohung auf Firmware-Ebene ist für Hacker ein Vergnügen – das Gerät muss nicht unbedingt Verbraucher- oder Anwendungsdaten speichern; Es könnte so einfach sein wie ein BIOS auf einem Netzwerkgerät, das VPN-Routen des Intranets des Unternehmens speichert.

In die Firmware eingefügter Schadcode wird beim Hochfahren des Geräts als erster ausgeführt und verhindert so das Betriebssystem selbst. Durch die Kontrolle des Startvorgangs können Angreifer Sicherheitsrichtlinien untergraben, eigene Routinen zur Passwortprüfung und -validierung installieren, das Betriebssystem patchen und die vollständige Kontrolle über das Gerät erlangen. Dadurch erhalten sie zusätzliche Privilegien für das gesamte System, zu dem das Gerät gehört.

Das ist noch nicht alles: Firmware-Angriffe sind sehr hartnäckig und bleiben über längere Zeiträume unentdeckt. Wenn ein Angreifer die Kontrolle über die Firmware in einer Unternehmensinfrastruktur erlangt, können Sie diese möglicherweise nicht zurückgewinnen, selbst wenn Sie Speicherlaufwerke austauschen oder ein vollständiges Reimaging Ihres gesamten Systems durchführen.

Aus diesem Grund sind Firmware-Bedrohungen heute der Hauptbestandteil hochorganisierter Advanced Persistent Threat (APT) und staatlich geförderter Gruppen. Notizen machen, Gartner hat das vorhergesagt 70% der Organisationen, die keinen Firmware-Upgrade-Plan haben, werden bis Ende 2022 aufgrund einer Firmware-Schwachstelle verletzt.

In diesem Artikel wird untersucht, wie Firmware-Schwachstellen in Speichersystemen schwerwiegende Datenschutzverletzungen verursachen können und welche Maßnahmen Sie ergreifen können, um Ihre Geräte zu sichern und Ihre Daten zu schützen.

Firmware-Schwachstellen im Flash-basierten Speicher

Was ist das ideale Ziel für einen Hacker, der Kundendaten, Betriebscodes oder geistiges Eigentum aus dem Unternehmen stehlen möchte? Jedes Speichergerät, das eine Formatierung oder ein Zurücksetzen auf die Werkseinstellungen übersteht.

Traditionell waren Festplatten und SSDs die Standardziele – und sogar einfache – Ziele für Hacker, die Zugriff auf ein paar einfache Tools hatten. Manche Sicherheitsprobleme plagen USB-Sticks und externe Speicherlaufwerke, die Benutzer heutzutage wie Bücher herumreichen.

Kurz gesagt: Sobald eine unbefugte Person physischen Zugriff auf Ihr Speichergerät erhält, können alle Sicherheits- und Datenschutzstrategiemaßnahmen Ihres Unternehmens möglicherweise zum Scheitern verurteilt sein, wenn Sie nicht über die richtigen Schutzmaßnahmen verfügen.

Um Angriffe zu verhindern, die die Firmware verändern, müssen Kunden Produkte kaufen, die von Grund auf mit einem Vertrauensanker basierend auf der Verschlüsselung mit öffentlichen/privaten Schlüsseln ausgestattet sind. Zwei gängige Formen sind RSA 4096 und Elliptical Curve P-256. Dieser Vertrauensanker kann zum Schutz der Verschlüsselungsschlüssel für Benutzerdaten und auch zum Schutz der Firmware selbst verwendet werden.

Verschlüsselungsstandards und Datensicherheitsmaßnahmen

Die grundlegende Methode zum Schutz der auf einer Festplatte gespeicherten Daten ist die Verschlüsselung. Es gibt zwei Arten der Verschlüsselung – symmetrisch (wie AES), die sehr schnell ist, und asymmetrisch (wie RSA), die langsamer ist, aber ohne das private Passwort (oder den privaten Schlüssel) nicht zugänglich ist. Beide Typen sind sehr sicher, müssen jedoch korrekt verwendet werden, um eine robuste Sicherheit zu gewährleisten.

In einer PC-Umgebung werden Benutzeranmeldeinformationen mithilfe eines kryptografischen Prozesses namens Password Based Key Derivation Scheme (PBKDS) in eine lange, scheinbar zufällige Folge von Bits umgewandelt. Dieser Algorithmus verwendet ein mäßig sicheres Benutzerkennwort und wandelt es in eine viel stärkere 256-Bit-Bitfolge um.

Diese vom Benutzer stammende Bitfolge wird niemals auf dem SSD Self-Encrypting Drive (SED) gespeichert. Es wird verwendet, um den Hauptdatenverschlüsselungsschlüssel (DEK) zu entsperren, damit auf Benutzerdaten zugegriffen werden kann. Ohne das ursprüngliche Benutzerpasswort kann das Betriebssystem die Bitfolge nicht generieren. Ohne die Bitfolge kann die SSD nicht auf die Nutzdaten zugreifen. In diesem Zusammenhang ist es sicher, einen symmetrischen AES-256-Algorithmus zur Datenverschlüsselung zu verwenden, da der DEK immer nur mit dem Benutzerpasswort entsperrt werden kann.

Asymmetrische Verschlüsselung wie RSA 4096 wird verwendet, wenn ein Benutzer nicht auf dem Laufenden bleiben kann, eine Organisation jedoch die Kontrolle über ein Gerät behalten möchte. Beispielsweise möchte das Unternehmen, das die SSD oder den Netzwerkrouter herausgebracht hat, nicht, dass ein Hacker seine Firmware austauscht.

Wenn das Unternehmen einen symmetrischen Verschlüsselungsschlüssel verwenden würde, um Hunderte Millionen Geräte zu schützen, wäre dieser Schlüssel gefährdet, wenn er jemals offengelegt würde. Sobald der Hacker den Schlüssel hat, kann er damit das Gerät täuschen, indem er die gehackte Firmware korrekt verschlüsselt. Die asymmetrische Verschlüsselung behebt dieses Problem, da der öffentliche Schlüssel nur zur Bestätigung der Gültigkeit des Codes verwendet werden kann. Es kann nicht zum Signieren von geändertem Code verwendet werden.

Es gibt zwei gängige Standards für die Verschlüsselung von Benutzerdaten auf SSDs:

ATA-Sicherheit: Dies ist der ältere Standard für ATA-Speichergeräte und ermöglicht das Sperren und Entsperren von Daten mit einem Passwort. Standardmäßig handelt es sich bei ATA Security lediglich um eine Zugriffskontrollmaßnahme; Es kann jedoch wie oben beschrieben zum Schutz eines SED-DEK verwendet werden. Es ist nur so, dass der Endbenutzer es nicht herausfinden kann, ohne einen Blick auf die Laufwerksspezifikationen zu werfen.

Das Problem mit der ATA-Sicherheit besteht darin, dass SATA-Laufwerke, die älter als 5 bis 6 Jahre sind, wahrscheinlich älter sind, als die Industrie auf eine robuste Sicherheitsarchitektur drängte. Sofern das Laufwerk nicht FIPS-zertifiziert ist, sollte der Schutzmechanismus vermieden werden, da es keine Möglichkeit gibt, festzustellen, ob die Sicherheit korrekt implementiert ist. Erwähnenswert ist auch, dass der FIPS-Validierungsprozess sehr anspruchsvoll ist und es selbst für große Unternehmen sehr schwierig ist, ihn richtig zu machen. Unternehmen, die FIPS-Konformität beanspruchen, müssen die Zertifikats-ID angeben online abgeglichen. Das Zertifikat erläutert, was zusammen mit anderen wichtigen Architekturinformationen getestet wurde.

TCG-Sicherheit: Die Trusted Computing Group (TCG) bietet ein vollständiges, skalierbares Framework für die Datenverschlüsselung auf Speichergeräten, einschließlich Spezifikationen für Datenverschlüsselung und Schlüsselverwaltung. Es gibt zwei Hauptuntergruppen – TCG-Pyrit und TCG-Opal. Beide unterstützen die Pre-Boot-Authentifizierung und bieten Zugriffskontrolle wie ATA Security, Opal definiert jedoch Erweiterungen für Self-Encrypting Drives (SED). Ein korrekt implementiertes SED stellt sicher, dass die Daten nicht gelesen werden können, selbst wenn die Zugriffskontrolle irgendwie fehlschlägt oder der Angreifer die NAND-Flash-Chips physisch aus der SSD entfernt.

Ein SED unterstützt außerdem eine schnelle und sichere Wiederverwendung durch eine Funktion namens „Crypto Erase“. Nach dem Auslösen löscht die Kryptolöschung den DEK sofort und hebt dann die Zuordnung aller alten Datenzeiger auf. Der Krypto-Löschvorgang erfolgt sofort, ohne dass darauf gewartet werden muss, dass sich das Laufwerk vollständig selbst löscht, was bei einem großen Laufwerk Stunden dauern kann. Der Gedanke dabei ist, dass die Verschlüsselung die Daten schützen konnte, als sie Ihnen wichtig waren. Sie kann die Daten weiterhin schützen, nachdem Sie den Schlüssel gelöscht haben, aber jetzt kann sie niemand mehr entschlüsseln. Obwohl keine besondere Notwendigkeit besteht, die Blöcke physisch zu löschen, ist diese Option normalerweise auf den meisten TCG Opal-Laufwerken verfügbar.

Letztlich bleibt die Frage nach der Absicherung des schwächsten Glieds: Was schützt die auf der SSD laufende Firmware? Sind Sie sicher, dass die Debug-Ports für Angreifer geschlossen sind? Ist es für Unbefugte möglich, die Firmware zu aktualisieren?

Aufgrund der schieren Anzahl und Komplexität unwahrscheinlicher Szenarien und Anwendungsfälle sowie der unzähligen und vielschichtigen Spezifikationen, an die sich Hersteller halten müssen, ist die richtige Firmware-Sicherheit eine schwierige Aufgabe.

Phisons Datenschutzlösungen für SSD-Firmware

Jede Firmware von Phison verfügt über eine zusätzliche Sicherheitsebene für jeden Aspekt der von ihr entwickelten Firmware. Experten aus verschiedenen Abteilungen wie Design und Sicherheit kommen zusammen, arbeiten zusammen und überprüfen gegenseitig die Arbeit, um sicherzustellen, dass es keine Schwachstellen, Hacks oder Fehlerquellen gibt, die das gesamte System gefährden könnten. Zu den wichtigsten Sicherheitsmaßnahmen gehören:

Code-Signierung

Alle Phison-Geräte verfügen über kryptografisch signierte Firmware. Das ROM überprüft die Signatur der Firmware beim Booten und führt den Code nur aus, wenn er gültig ist. Die Änderung auch nur einer einzigen Information würde dazu führen, dass die Signaturüberprüfung fehlschlägt. Dies bedeutet, dass jeder Versuch, auf niedriger Ebene Kontrolle über das Gerät zu erlangen – einschließlich herstellerspezifischer Befehle, Speicherbeschädigung (z. B. stapelbasierter Pufferüberlauf) und Zugriff auf den Speicherchip (mithilfe eines externen Lesegeräts) – nutzlos ist.

Diese digitalen Signaturen werden auch im Download-Mikrocode für jedes Firmware-Update verwendet. Updates, die diese Prüfung nicht bestehen, werden automatisch abgelehnt.

Gesperrte Debug-Mechanismen

Alle Debug-Mechanismen in der Firmware sind gesperrt und können nur durch einen RSA-basierten Authentifizierungsprozess entsperrt werden. Falls ein Angreifer versucht, die Firmware zu ändern, um diese Authentifizierung zu umgehen, würde der Download-Mechanismus die Firmware aufgrund eines Signaturfehlers ablehnen. Selbst wenn der Angreifer die Download-Verifizierung irgendwie durchstehen würde, würde der ROM-Boot die Signatur nicht bestehen und sich weigern, die vom Hacker geänderte Firmware auszuführen. Das Boot-ROM ist Teil des Speichercontrollers und kann nach der Herstellung des Chips nicht mehr geändert werden. Diese Schritte sind vorhanden, um sicherzustellen, dass der Angreifer immer ausgesperrt wird.

Benutzergesteuerte Verschlüsselung

Alle Sicherheitseinstellungen der Firmware sind verschlüsselt. Wenn ein Angreifer jedoch den gesamten Schutzmechanismus irgendwie umgehen könnte, reicht es nicht aus, Zugriff auf die Benutzerdaten zu erhalten. Tatsächlich reicht selbst das Auslöten und Auslesen der NAND-Chips nicht aus, um Zugriff auf den die Daten schützenden DEK zu erhalten. Ohne Benutzeranmeldeinformationen kann der Angreifer die Verschlüsselungsschlüssel nicht aus dem NAND extrahieren.

Wie funktioniert das? Die Verschlüsselungsschlüssel sind über NIST-zugelassene Key-Wrap-Algorithmen, die die auf den NAND-Flash-Medien gespeicherten Schlüssel verschlüsseln, eng an bestimmte und autorisierte Benutzerkonten gebunden. Diese können nur mit den Benutzeranmeldeinformationen entschlüsselt werden, die niemals auf dem Laufwerk gespeichert werden. Die Anmeldeinformationen werden zur Generierung des Entpackungsschlüssels verwendet und gelöscht, sobald der Inhalt der Schlüsselhülle extrahiert wird.

Schließlich ist das Klonen der Key-Wrap-Dateien eine sinnlose Übung, da auf sie nur mit den entsprechenden Kontoanmeldeinformationen zugegriffen werden kann. Eine Änderung der verpackten Schlüssel wäre ebenfalls nicht sinnvoll, da diese beim Entpacken die integrierte Integritätsprüfung nicht bestehen würden. Wenn die Integritätsprüfung irgendwie gehackt wurde, würde die Verwendung geänderter Schlüssel nicht helfen, da die Daten zu zufälligen Datenmüll entschlüsselt würden. Bei korrekter Implementierung kann eine starke Schlüsselhierarchie nur durch brutale Schätzungen überwunden werden, was selbst mit den schnellsten Computern und GPUs Millionen von Jahren dauern würde.

Eine solide Firmware-Sicherheitsstrategie

Praktisch jedes Gerät auf dem Markt weist Betriebssystem- oder Firmware-Schwachstellen auf. Zwar liegt die Firmware-Sicherheit weitgehend in den Händen der Hardware-Hersteller, doch die Sicherheitsrichtlinien Ihres Unternehmens sollten belastbare Maßnahmen zur Abwehr von Firmware-basierten Bedrohungen umfassen.

Hier sind einige allgemeine Schritte, die Sie unternehmen können, um diesen Risiken zu begegnen:

-

- Aktualisieren Sie Ihre Firmware immer auf die neuesten Versionen, sobald der Hersteller diese veröffentlicht.

-

- Fügen Sie Firmware-spezifische Attribute und Metriken zu den Daten hinzu, die Sie im Rahmen Ihres Sicherheitsprüfungs- und Überwachungsprogramms sammeln und melden.

-

- Schließen Sie niemals nicht vertrauenswürdige externe Speichergeräte an Ihr Kernnetzwerk an.

-

- Integrieren Sie Firmware-Management und Updates in bestehende Hardware- und Betriebssystem-Lifecycle-Management-Prozesse.

-

- Behalten Sie den Überblick über Firmware-Schwachstellen für alle Ihre Geräte und führen Sie regelmäßig Firmware-Schwachstellen-Scan-Tests durch.